Table of Contents

1 Введение

Отправьте ссылку на эту страницу друзьям, коллегам, знакомым — чем больше людей защитит свои компьютеры, тем быстрее эпидемия прекратится.

Wanna Cry (WCry, WanaCrypt0r, Trojan-Ransom.Win32.Wanna.b и т.д.) — вирус-вымогатель, шифрующий файлы и распространяющийся по сетям, к которым компьютер подключен. Шифрованию подвергаются офисные файлы MS Excel, Word, PowerPoint, Open/Libre Office, фотографии, музыкальные и видео файлы, архивы, файлы баз данных и так далее.

За расшифровку злоумышленники требуют от 200 до 600 долларов. Расшифровать файлы, зашифрованные вирусом Wanna Cry, не получится, если после шифровки компьютер был выключен. Даже заплатив авторам WCry, файлы не расшифруются. Можно спасти хотя бы часть информации, если обратиться к специалистам по восстановлению данных, чтобы извлекли удалённые данные. Если вы опытный пользователь ПК, можете воспользоваться утилитами Wannakey (Windows XP, 2003, Vista, 2008, 7) или Wannawiki (32-битные XP, 2003, 7), которые пробуют найти ключ расшифровки. Метод сработает только в том случае, если компьютер после шифрования файлов ещё не перезагружался и процесс вируса wcry.exe не завершался. После перезагрузки/закрытия вируса ключи шифрования улетают в тартарары и файлы будут потеряны навечно.

Если вам повезло и ваш компьютер пока не заражён, не расслабляйтесь: даже при работающем антивирусе вредонос может спокойно проникнуть на компьютер, используя уязвимость в одном из компонентов Windows.

2 Как защититься от Wanna Cry

1. Убедитесь, что ваша Windows обновлена и обновления устанавливаются автоматически. Это не защитит ваш компьютер от вируса, если сами запустите заражённый файл, но по крайней мере вирус не перейдёт с других компьютеров из локальной сети и Интернета.

Большинство компьютерных экспертов (и не экспертов) рекомендуют поставить обновление безопасности MS17-010. Патч исправляет ошибку в компоненте SMB, отвечающую за работу общих сетевых папок. Wanna Cry быстро распространился только потому, что непропатченных компьютеров очень много. Установка MS17-010 блокирует размножение первых версий вируса, но что будет дальше — неизвестно. Лучше закрыть все уязвимости и настроить Центр обновлений на автоматическую установку новых патчей, чтобы Windows вовремя их получала.

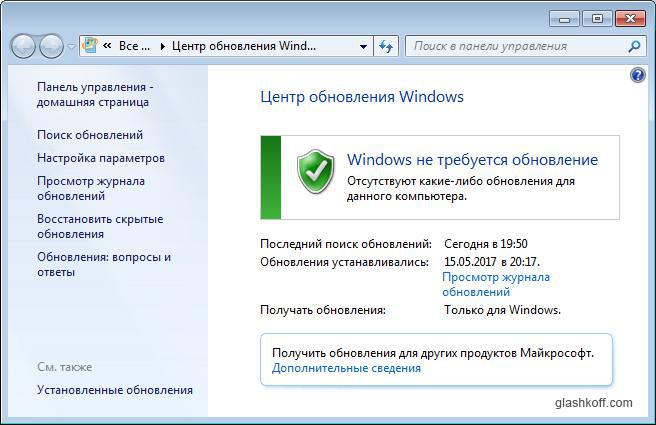

Windows Vista, 7: Пуск — Панель управления — Центр управления Windows. Должна быть надпись «Windows не требуется обновление», «Вы настроили автоматическую установку обновлений» или «Важные обновления отсутствуют»:

Windows 8, 8.1: На экране Пуск введите «Центр обновления», появится ярлык Центра обновлений. Надписи в Центре аналогичные, разобраться нетрудно.

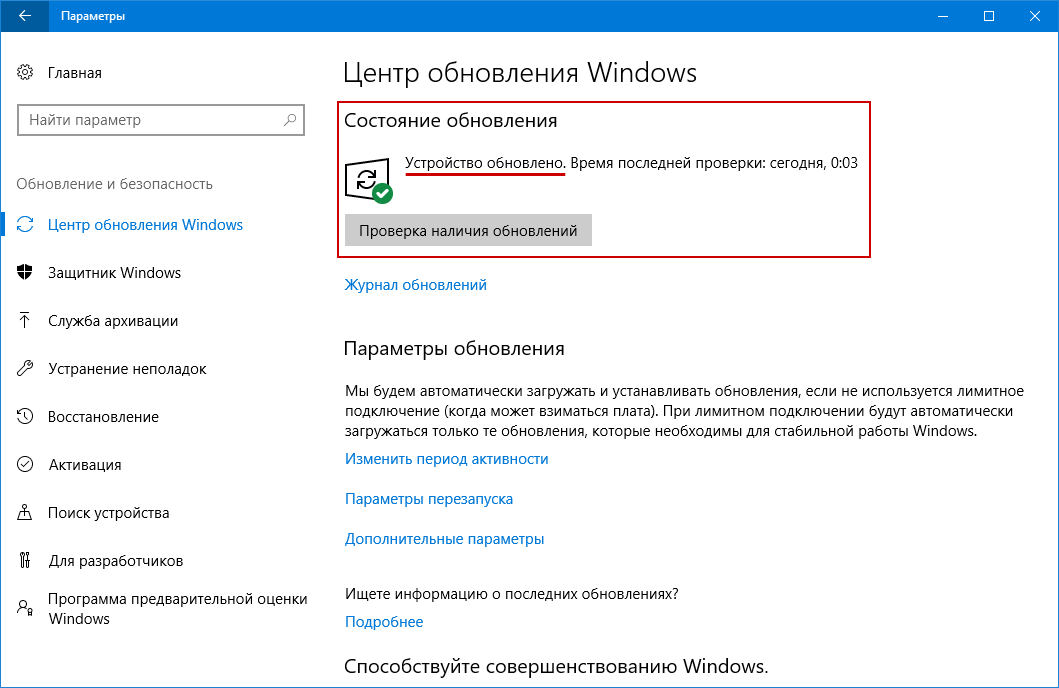

Windows 10: Пуск — Параметры — Обновление и безопасность:

Для устаревших операционных систем (Windows XP, Windows Server 2003 и т.д.) есть страничка со ссылками на патч MS17-010: https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Если по какой-то причине Центр обновлений не работает, можно нажать «Настройка параметров» в левой части окна Центра обновлений (только Vista/7/8) и включить автоматическое скачивание и установку, либо запустить средство устранения неполадок Центра обновления Windows: https://support.microsoft.com/ru-ru/help/971058/how-do-i-reset-windows-update-components

Внимание: если у вас нелицензионная Windows 7, после установки обновлений (в том числе MS17-010) есть шанс, что операционная система перестанет загружаться, показывая синий экран смерти при включении ПК. Это цена вмешательства в работу системы активаторами. Я вас предупредил!

2. Убедитесь, что на всех компьютерах вашей сети:

- Установлены антивирусы со свежими базами. Какие — не особенно важно, хотя бы встроенный в Windows Защитник.

- Все компьютеры обновляются вовремя. Упомянутое выше обновление — решение только на ближайшие дни мая 2017 года. Сегодня WCry лезет через «дырку» в компоненте SMBv1, завтра полезет через другую, поэтому на системах должны быть закрыты все известные уязвимости, не только MS17-010!

- Используются браузеры самых свежих версий. Уязвимости старых версий могут эксплуатироваться злоумышленниками для заражения вирусами, в том числе Wanna Cry.

Надеюсь, благодаря советам в моём блоге вы сможете самостоятельно защитить свой домашний компьютер. На работе/в учебном заведении, надеюсь, есть адекватный админ, который сам знает, что делать, но уточнить у него пункты, озвученные выше, всё же стоит. Вдруг он был оторван от реальности прошедшие выходные.

3 А что случилось?

Случались и более масштабные заражения. Особенность эпидемии WannaCry в способе заражения. Используется уязвимость в системе, которую не закрыли сами пользователи, по каким-то причинам отключившие обновление системы.

Wanna Cry (другие названия — WCry и WanaCrypt0r) в системе особо не скрывается, ставит себя в автозагрузку, нагружает процессор и жёсткий диск. Теоретически, антивирусы и операционная система должны были на корню пресечь его действия, но двери открыли сами пользователи. Шифровальщик пришёл на всё готовенькое, быстро распространившись по компьютерам, владельцы (или админы) которых отключили автоматическое обновление, сведя защиту в ноль.

Ирония в том, что уязвимость была исправлена полтора месяца назад, в начале марта 2017 г. Значит, большая часть заражённых компьютеров либо работают под устаревшими версиями Windows, либо не обновлялись.

Для заражения не нужно кликать мышкой и открывать подозрительные файлы. Достаточно доступа в сеть, открытого порта 445 и непропатченной Windows. Антивирусы, кстати, в подобных ситуациях не обеспечивают стопроцентную защиту, потому что они не так хороши, как себя позиционируют, свежий вирус просто не увидят.

Десяток лет назад на технических форумах я вёл ожесточённые перепалки с пользователями, которые отключали обновление Windows и сидели без антивируса. Потом пришло понимание, что если люди хотят себя закопать, отговаривать их бесполезно и мои советы идут не тем адресатам. Пусть случившееся будет на их совести. В конце концов, у многих в голове живут свои тараканы. Кто-то лечится гомеопатией, БАДами, магнитами и ненавидит ГМО, а кто-то отключает автоматические обновления. Так и случаются эпидемии компьютерных вирусов.

4 Ошибки СМИ

Не удивлюсь, если антивирусные эксперты волосы рвали от злости, когда увидели эти заголовки:

Как можно было придумать такие вводящие в заблуждение заголовки? Утверждение о том, что распространение вируса остановлено, способно вызвать ложное ощущение безопасности. И это не смотря на то, что в текстах есть уточнение: остановка не полная, могут появиться новые версии WCry без проверки. Значит, авторы новостей что-то понимают в ситуации, тем не менее употребляя слово «остановил». А много ли людей читают новости целиком?

Действительно, первая версия вируса при запуске пыталась подключиться к несуществующему сайту. Если сайт оказывался доступен, вирус прекращал свою работу. Британский программист с ником @MalvareTechBlog и его коллега Дариан Хасс быстренько зарегистрировали запрашиваемый домен и таким образом сумели обезвредить первую версию Wanna Cry. Злоумышленникам ничего не стоило изменить проверяемый адрес или вовсе отключить проверку, что и случилось буквально в течении суток. Сначала вышла версия с изменённым адресом для проверки, которая была остановлена точно так же — регистрацией домена, затем эксперты обнаружили версию Wanna Decrypt0r 2.0 без проверки домена с, к счастью, неработающим шифрованием. Возможно, это была тестовая версия, но что будет дальше?

5 Что будет дальше

Пока что пользователям везло: первые две версии вируса удалось «как бы» обезвредить, третья оказалась неработоспособной. Но вечно так продолжаться не будет. Очевидно, авторы учтут ошибки и изменят тактику, переписав компоненты вируса. Разные источники в Интернете сообщают, что известны от 4 до 8 разновидностей WCry, завтра может стать больше.

Поэтому нужно:

1. Удостовериться, что автоматическое обновление Windows и антивирус работают.

2. Делать почаще резервные копии фотографий, документов и других важных данных.

3. Не скачивать из Интернета всё подряд, не открывать документы из электронной почты с незнакомых адресов и/или подозрительным текстом.

4. Пользоваться только лицензионным программным обеспечением. В довесок к пиратским версиям программ и игр могут идти вирусы.

Даже если все пользователи обновят свои компьютеры и эпидемия WannaCry остановится, расслабляться не стоит. Злоумышленники ведь никуда не денутся! Используют другую найденную уязвимость и пойдёт очередная волна заражений.

6 Кое-что ещё

Материалы на тему с дополнительными советами и анализом ситуации:

- «Программа-шантажист WannaCrypt атакует необновлённые системы»: https://habrahabr.ru/company/microsoft/blog/328910/

- «Анализ шифровальщика Wana Decrypt0r 2.0»: https://habrahabr.ru/company/pentestit/blog/328606/

- «WannaCry: анализ, индикаторы компрометации и рекомендации по предотвращению»: https://habrahabr.ru/company/cisco/blog/328598/

- «WannaCry vs. Adylkuzz: кто кого опередил?»: https://habrahabr.ru/post/328932/

- «Атака семейства шифровальщиков WannaCry: анализ ситуации и готовность к следующим атакам»: https://habrahabr.ru/company/panda/blog/328882/

а как же NAT? статья поверхностая,не гиковская,на уровне цньюса

А что NAT? Это один из факторов, сдерживающих распространение вируса. UPnP делает этот фактор ничтожным. Для любителей «гиковости» внизу статьи есть соответствующие ссылки.

Этим дело не обойдется то ли ещё будет…https://www.youtube.com/watch?v=q4-rnFo8VKU

Почему-то большинство, когда пишут об этом вирусе, упускают из вида, что WannaCry зацепил в основном крупные компании и совет «проверьте, стоит ли у вас обновление на винде» в организации с 1000+ компов превращается просто в насмешку.

Если кому-то интересно: как проверить, на каких компах не установлены патчи от WannaCry

https://sysadminblog.ru/microsoft/2017/05/17/kak-proverit-kakie-kompyutery-v-seti-uyazvimy-k-wannacry-wcry.html

Вы уж извините, я удалил первую ссылку из вашего комментария, потому что там инструкция к какому-то проприетарному платному софту.

Насчет совета проверить обновления процитирую текст из заметки выше:

То, что зацепило крупные компании — вот настоящая насмешка. Масштабы заражения говорят о беспечности сотрудников IT-отделов этих компаний. Чем больше ПК, тем больше ответственность, не так ли?

ну платный софт и что? Им пользоваться нельзя?

Ответственность да, выше. Но вы поизучайте статистику. В Великобритании, например, большинство пострадавших контор — гос. больницы. Представьте, что у вас в мед. учреждении, которое работает 24/7, 1000+ ПК. Можно, конечно, настроить автоматические обновления винды, но после этого ее нужно перезагрузить. А у вас толпа пациентов днем и ночью, серваки загружены по самое не хочу и останавливать их работу никак нельзя. Почему пострадал у нас отдел техподдержки Мегафона? Потому что она тоже работает круглосуточно.

Иногда дело не только в ответственности админов, но и в ситуации. Или вы думаете, что админы по всему миру сплошь бестолочи?

И лично я бы предпочла использовать нормальное, проприетарное, как вы выразились, ПО с техподдержкой, чем непонятно кем написанные скрипты. В любом случае, чем больше выбор вариантов решения проблемы, тем лучше.

Дело не в том, можно или нельзя пользоваться. Около трети оставляемых комментариев — с полезной инфой, но со ссылкой на какую-то платную софтину или сервис. Если буду оставлять, сайт превратится в рассадник рекламных комментариев. Удалять жалко. Поэтому просто пускаю без ссылок. Или есть какой-то другой путь? Буду рад выслушать предложения.

Нет, конечно, я не делю мир на чёрное и белое. Многие админы, безусловно, заложники организационных процессов.

Давайте подумаем вот о чём: этот вирус как лакмусовая бумажка сообщает о том, что в мире работает большое количество уязвимой техники, использующееся в критически важной инфраструктуре человечества. Наверняка в будущем обнаружат/опубликуют/используют другие столь же опасные уязвимости. Ну выпустила MS 13 мая заплатку для устаревших ОС, когда уже сотни тысяч ПК оказались заражены, ну обновились наконец-то Windows, для которых давно выпущено обновление с критическим статусом, ну приостановилось заражение. А дальше что? Будем латать дыры пост-фактум, злясь на очередной *Cry, или пересмотрим всю цепочку инфраструктуры: от ПК и серверов до рабочих процессов?

P.S. Если техника работает круглосуточно, без остановки, во вред безопасности или работоспособности — значит, надо что-то менять. Простая аналогия: когда сверлят дрелью, делают паузы, чтобы сверло остыло. Это производственная необходимость, обусловленная вполне логичными причинами. Сломанные сверла — лишние расходы, да и всё равно для замены придётся останавливать работу, только, возможно, ещё и дрели сгорят. Почему нельзя в мире софта делать паузы? Если апдейт без перезагрузки невозможен, значит, нужно выгадать какой-то момент, хотя бы полчаса в месяц, когда можно перезагрузить ПК и серверы. Может быть, не все сразу, придется как-то пересмотреть рабочие процессы, но это необходимо, потому что нет выгоды в том, чтобы техника работала круглосуточно. WCry это наглядно показал.

Ну вот сами говорите, что ссылка полезная, так чего бы ею не поделиться? )) Или оставить хотя бы название софта. Кому нужно, тот найдет.

Про админов. В целом я с вами согласна, но опять же, очень много факторов, влияющих на их работу. Вот только читала на форуме западном: решил чувак обновления поставить на школьный сервер пока учителя на работу не пришли. Даже пораньше пришел. В результате настройка и перезагрузка заняла почти 1,5 часа, а после какая-то служба крашанулась. К этому времени уже и уроки начались и пошли жалобы: это не работает, тут не подсоединяется. Устранение неполадок заняло еще полдня, а админ поседел, наверно.

Я к чему? Ни в коем случае никого не оправдываю и понятно, что превентивные меры всегда предпочтительней. Но вот есть ситуации, когда вовремя обновиться сложно и это ни в коем случае не говорит о недобросовестной работе ИТ-персонала. Даже у некоторых простых пользователей, которые после атаки кинулись обновляться, возникли трудности с нормальной установкой патчей (почитайте админские форумы, там таких тем полно). А если это важный сервер, работающий 24/7/365?

По мне так бОльший вред нанесло отсутствие бэкапов. Те, у кого они были, особо-то и не парились, по-моему.

Вы всё еще настаиваете, что ссылка нужна) Насколько я понимаю, вы имеете непосредственное отношение к упомянутому сайту и вам нужна обратная ссылка, так? Уговорили. Но все внешние ссылки у меня изолируются, это мало поможет в деле поисковой оптимизации.

Это как раз негативный пример, здесь виноват исключительно админ. У меня есть опыт работы инженером в одном крупном учебном заведении и я в курсе проблем, возникающих после обновлений ПО. Два решения:

1. ПК или виртуалки со всем софтом для проверки обновлений с тестами, имитирующими работу с учебным ПО (хотя бы скрипты на AutoIt, если нет контакта с разработчиками).

2. Резервные копии системы.

Их сочетание позволяет обнаружить большинство проблем сразу после тестового обновления. В итоге на рабочей системе вместе с обновлениями накатываются фиксы и/или учебный софт допиливается разработчиками. Когда что-то идёт не так, можно откатиться и перепроверить. Никаких нервов и прерываний учебного процесса, только рутинная работа по обслуживанию парка машин без всяких «выходов пораньше».

Безусловно, это говорит, что в MS отдел тестирования обновлений как работал неэффективно 15 лет назад, так и продолжает работать. Процитирую себя: значит, надо что-то менять.

Ни в коем случае )) Просто стало дико любопытно, что такого крамольного разместил Леонид ))

Соглашусь. Но кто без греха, киньте в меня камень! А бывает и так, что на виртуалке работает, а начинаешь ставить на сервер — возникают проблемы.

Бэкапы — да, обязательно нужны. Но если вдруг что, опять-таки нужно время, чтобы откатиться назад. Мгновенно проблема не решается, а если это (мой любимый пример) мед.учреждение с работой 24/7/365? Именно поэтому админы некоторые, не все, с осторожностью относятся к обновлениям и, бывает, не ставят их не потому, что пренебрегают своими обязанностями или сетевой безопасностью. В таких больших конторах бывает, чтобы купить антивирус, нужно пройти 7 кругов ада: согласование с начальством, бухгалтерией, пройти конкурс на выбор поставщика, еще раз все уточнить и т.д. А если это еще гос. контора, то там все еще сложнее. А вы говорите: обновить систему, остановить сервер. Ага ) Я в этом тоже не первый год варюсь, начинала еще когда женщины-ИТшницы были чем-то экстраординарным. Так что знаю, о чем говорю. По книжке все красиво, а вот на деле….

с этим согласна на 100%. Тут не поспоришь ))